Open Source Your Knowledge, Become a Contributor

Technology knowledge has to be shared and made accessible for free. Join the movement.

Commencer

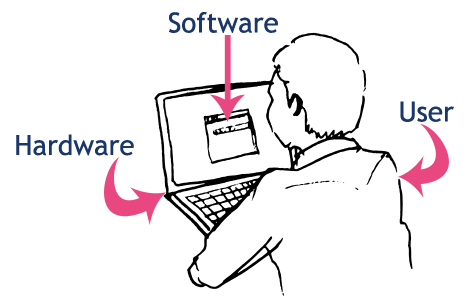

Pour comprendre l'informatique et le piratage informatique, il est nécessaire de voir qu'un système informatique est composé de 3 composants principaux: matériel, logiciel et humain. Le matériel est la partie physique du système. Le logiciel est la partie logique du système. Et l'humain est le créateur, et l'utilisateur.

Tous les élements sont importants quand on parle de hacking : ils ont tous leurs vulnérabilités. Quelques exemples :

- IPhone Jailbreak : Hardware

- SQL Injection : Software

- Social Engineering : Humain

Une illustration avec Hackmyfortress.com

- Hardware : les serveurs où sont le site et la base de données

- Software : le serveur web

- Humain : créateurs/administrateurs du site

Pour comprendre comment fonctionne l'informatique, il est primordial de connaitre l'histoire des technologies informatiques.

Histoire de l'informatique

La naissance des ordinateurs provient de Turing et de la célèbre Machine de Turing. Le concept de cette machine est purement abstrait: une tête de lecture lit un ruban infini. Ce ruban est composé de cellules dans lesquelles il ya des symboles provenant d'un alphabet connu. La lecture de ce ruban vous permet d'effectuer des actions, telles que le remplacement du symbole dans la cellule en cours et la lecture d'une autre cellule sur le ruban. En créant un alphabet composé de 0 et 1, nous arrivons au modèle binaire, le modèle courant de l'informatique.

Un exemple de la machine de Turing

Les débuts de l'ordinateur

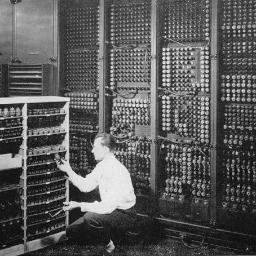

Mainframe

Le premier véritable ordinateur était la grande machine ENIAC (Electrical Numerical Integrator and Calculator), crée par John W. Mauchly et J. Presper Eckert à l'Université de Pennsylvanie. Il a utilisé des mots de dix chiffres décimaux au lieu de binaire. La machine ENIAC a utilisé plus de 15 000 tubes à vide (également appelés valves thermioniques, ou lampes). ENIAC a été Turing-complet: il peut être programmé pour résoudre tous les problèmes. Les tubes à vide sont fragiles et très chauds quand ENIAC fonctionne, donc, lorsqu'un insecte brûle sur une lampe, la lampe éclate. Ils appellent ça: un bug . Les instructions exécutables des programmes ENIAC ont été stockées dans des unités séparées, qui ont été reliées pour former une route.

Curieux ?

Autour des années 1950 est apparu le transistor: plus efficace et plus petit, il a remplacé les grosses lampes et est présent dans les radios, ordinateurs, amplificateur ...

Dans les années 1960, grâce au transistor, IBM a développé les mainframes et a été le leader en informatique. Mais les mainframes étaient coûteux, encombrants et difficiles à utiliser.

L'ordinateur personnel, ou PC

Dans les années 1970, grâce à Steve Jobs et Steve Wozniak, avec leur Apple II, le PC est né. Il peuvent être programmés avec le langage BASIC, et les programmes peuvent être stockés sur un enregistreur audio-cassette.

En 1984 est apparu l'interface utilisateur graphique (GUI) et la souris. En 1984 également, Richard Stallman a lancé le projet GNU. En 1985, Windows 1.01 est officiellement publié.

En 1991, Linux Torvald a démarré son projet de noyau Linux. Aujourd'hui, la plupart des serveurs Web fonctionnent avec un système GNU / Linux.

L'histoire du Hacking

Les termes «Hacker» ou «Hacking» proviennent des années 1960 lorsque les étudiants du MIT ont fondé le TMRC (Tech Model Railroad Club). La WECo (Western Electric Co.) leur donne du matériel téléphonique. Les membres de TMRC ont bidouillé ces téléphones pour faire le premier système automatique d'un chemin de fer miniature.

Le 'père' des hackers

En 1969, John Draper réalise que les sifflets cadeaux des céréales Cap'n Crunch permet d'obtenir une tonalité de 2600 hertz, la même que le réseau téléphonique d'AT&T pour activer les lignes longues distances. Surnomé Captain Crunch, il siffle dans les combinés téléphoniques des cabines pour passer des appels gratuits partout dans le monde. Il baptisera cette technique le 'phreaking', contraction de phone et freak.

Les exploits de Captain Crunch vont inspirer de nouveaux bidouilleurs informatiques réunis au sein du : Homebrew Computer Club. Ses membres vont modifier et faire évoluer l’un des premiers ordinateurs individuels : l’Alter 8800. Parmi eux : Steve Wozniak et Steve Jobs.

Les années 1980

Le monde découvre les hackers en 1983. Kevin Poulsen, âgé de 17 ans, fait une intrusion dans ARPANet, le réseau précurseur d’Internet réservé à l’armée. La même année sort sur les écrans le film de science-fiction 'Wargames' de John Badham. Ce long métrage raconte l'histoire d’un hacker qui pirate le système informatique militaire américain et risque de déclencher une guerre thermonucléaire globale. Les médias et le grand public découvrent l’univers 'fantasmé' des hackers.

In 1988 the worm Morris spreads on ARPAnet and infects more than 6000 computers. Its author, Robert Tappan Morris, is sentenced to three years of judicial follow-up and a fine of $ 10,000.

Les années 1990

Avec internet, la cybercriminalité nait et les hackers sont diviséd. D’un côté les 'black hat', aux activités souvent criminelles et de l’autre les 'white hat' sans intention de nuire et attachés à rendre public des failles de sécurité.

Deux arrestations majeures dans les années 90. En 1994 : le mathématicien russe Vladimir Levin subtilise 10 millions de dollars à la Citybank, s'introduisant sur le réseau bancaire international SWIFT. Il sera condamné à trois ans de prison. En 1995, Kevin Mitnick est arrêté par le FBI. En cavale depuis 1989, il est notamment accusé de vols de logiciels et d’intrusion dans des systèmes protégés. Le préjudice est évalué à plus de 80 millions de dollars. Il sera condamné à 5 ans d’emprisonnement. A sa sortie, il est interdit d’accès aux téléphones, réseaux et ordinateurs.

Les années 2000

Les années 2000 continuent d’être marqué par la cybercriminalité. Cependant, les hackers permettent de faire sauter des verrous industriels, comme les DVD ou les smartphones. Le développement de groupes politisés qui utilisent les techniques des hackers pour leurs actions militantes est une autre tendance des années 2000. C’est le cas du très controversé WikiLeaks, un site qui permet de rendre public des fuites d’informations tout en assurant la confidentialité des sources. Un de ses fondateurs n’est autre que Julian Assange, autrefois connu sous le pseudo 'Mendax', hacker du groupe 'International Subversives'.